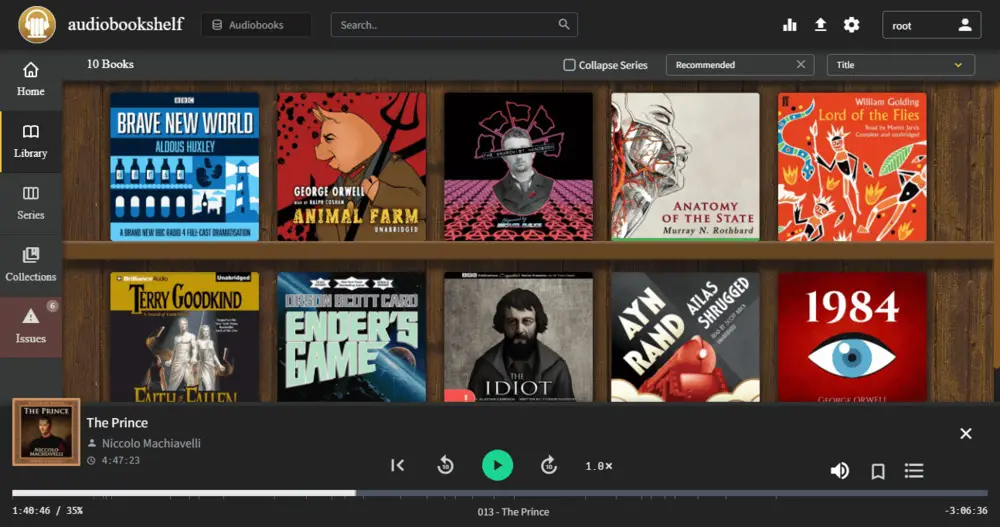

Un serveur de livres audio et de podcasts à auto-héberger

lundi 6 juin 2022 à 09:00

Si vous aimez les livres dématérialisés, type EPUB, PDF et autres fichiers mobi, vous connaissez forcément Calibre puisque j’en ai déjà parlé à plusieurs reprises.

Vous savez peut-être moins qu’avec Calibre, vous pouvez également faire tourner un serveur web qui va mettre à dispo l’ensemble de votre bibliothèque pour vos amis, votre famille…etc., au travers d’une interface web. Il y a d’ailleurs pas mal d’imprudents qui oublient d’ailleurs de le sécuriser.

Mais pour les audiobooks, comment faire ? Et bien il existe un script qui s’appelle AudioBookShelf qui reprend le même concept, mais pour les livres audios ou les podcasts. Ça s’installe très facilement sur n’importe quel serveur Linux ou machine équipée de Docker. Il suffit de suivre la doc ici.

Pour Docker, vous devez d’abord télécharger l’image de AudioBookShelf comme ceci :

docker pull ghcr.io/advplyr/audiobookshelfEnsuite, créez des répertoires dans lesquels seront stockés les données et les fichiers audio :

mkdir audiobooks

mkdir config

mkdir metadataPuis lancez la commande Docker suivante :

docker run \

-e AUDIOBOOKSHELF_UID=99 \

-e AUDIOBOOKSHELF_GID=100 \

-p 13378:80 \

-v ./audiobooks:/audiobooks \

-v ./config:/config \

-v ./metadata:/metadata \

--name audiobookshelf2 \

--rm ghcr.io/advplyr/audiobookshelfEt voilà ! Ensuite, y’a plus qu’à vous connecter avec un navigateur sur l’IP de votre serveur + port 13378. AudioBookShelf vous demandera alors un login + mdp. Mettez « root » dans le login et rien dans le champ mot de passe.

Maintenant y’a plus qu’à remplir l’outil avec vos livres audio !

Merci Nobody00x1.