Ça n'arrête pas en ce moment. Attention, un nouveau ransomware pour Windows vient d'arriver dans la place, mais celui-ci est encore plus cruel que les autres. Son petit nom ? Jigsaw inspiré du personnage du film d'horreur Saw.

En effet, après avoir chiffré tous vos documents, photos, vidéos...etc., Jigsaw s'amuse sadiquement à supprimer vos fichiers toutes les heures. Il commence avec un fichier, puis d'heure en heure, il en supprime de plus en plus. Ainsi, si vous tardez trop à payer les 150 $ réclamés (soit 0,4 Bitcoins), 48h plus tard vous n'aurez plus aucun fichier à sauver.

Il ne déconne pas celui-là et s'en prend aux fichiers avec les extensions suivantes :

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp , .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf, .c, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx, .sdf, .vcf, .xml, .ses, .Qbw, .QBB, .QBM, .QBI, .QBR , .Cnt, .Des, .v30, .Qbo, .Ini, .Lgb, .Qwc, .Qbp, .Aif, .Qba, .Tlg, .Qbx, .Qby , .1pa, .Qpd, .Txt, .Set, .Iif , .Nd, .Rtp, .Tlg, .Wav, .Qsm, .Qss, .Qst, .Fx0, .Fx1, .Mx0, .FPx, .Fxr, .Fim, .ptb, .Ai, .Pfb, .Cgn, .Vsd, .Cdr, .Cmx, .Cpt, .Csl, .Cur, .Des, .Dsf, .Ds4, , .Drw, .Dwg.Eps, .Ps, .Prn, .Gif, .Pcd, .Pct, .Pcx, .Plt, .Rif, .Svg, .Swf, .Tga, .Tiff, .Psp, .Ttf, .Wpd, .Wpg, .Wi, .Raw, .Wmf, .Txt, .Cal, .Cpx, .Shw, .Clk, .Cdx, .Cdt, .Fpx, .Fmv, .Img, .Gem, .Xcf, .Pic, .Mac, .Met, .PP4, .Pp5, .Ppf, .Xls, .Xlsx, .Xlsm, .Ppt, .Nap, .Pat, .Ps, .Prn, .Sct, .Vsd, .wk3, .wk4, .XPM, .zip, .rar

Une fois chiffrés, ces derniers se retrouvent avec une extension .FUN, .KKK ou .BTC... notez l'humour bon enfant de tout ça. Une fois l'un de vos fichiers chiffré, il l'ajoute à la liste qui se trouve ici :

On ne sait pas encore comment il se transmet, mais il est super destructif. Si vous êtes infecté, n'essayez pas de killer Jigsaw ou de redémarrer votre ordinateur, sinon il passera à la vitesse supérieure en supprimant des milliers de fichiers à la fois.

Vous l'aurez compris, l'idée c'est de mettre une grosse pression à la victime pour lui extorquer de l'argent encore plus rapidement et ne pas laisser le temps à quelqu'un pour trouver un remède. Il y a même un compteur sur l'écran de Jigsaw pour ajouter à l'angoisse du truc.

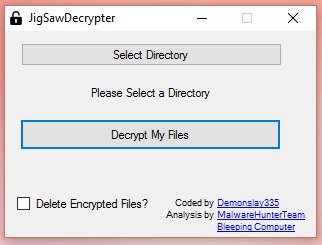

Il faut savoir que la version actuelle de Jigsaw est déjà la 4e et ce ransomware évolue très vite. Donc il y a un risque que ce déchiffreur ne fonctionne plus prochainement.

Enfin, maintenant vous savez que ça existe. Faites gaffe à vos données ! Et pensez aux backups.