Urgent – Mettez vite à jour Firefox !

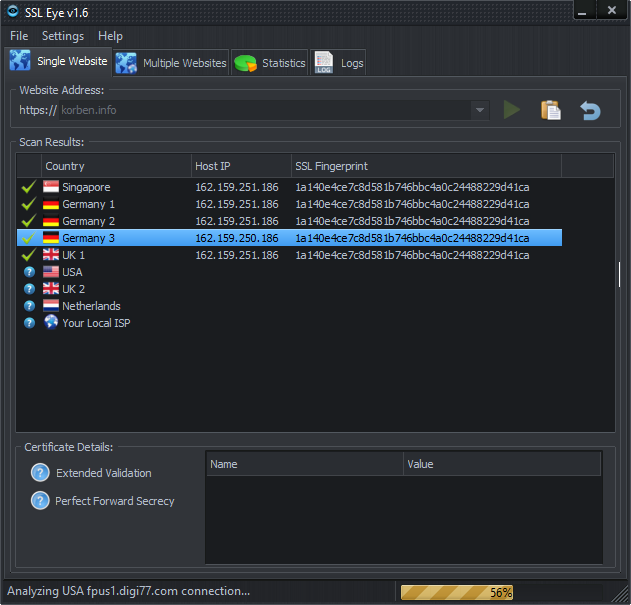

vendredi 7 août 2015 à 13:43Utilisateurs de Firefox, pensez à faire rapidement la mise à jour de votre navigateur vers la version 39.0.3, car Mozilla vient de patcher une importante faille de sécurité. Cette dernière se situe au niveau lecteur PDF intégré et du mécanisme de séparation de contexte JavaScript ("Same Origin Policy") et permet à un attaquant d'injecter du code malicieux en local afin d'uploader ou dérober des fichiers locaux.

L'urgence de mettre à jour vient du fait que cette faille est déjà exploitée par les cybercriminels. En effet, Mozilla a eu vent du problème grâce à l'un de ses utilisateurs qui a remarqué sur un site d'information russe, la présence d'une publicité vérolée avec l'exploit qui va bien.

Cet exploit cherche sous Windows, les fichiers contenant des mots de passe comme ceux de certains clients FTP (ahem ahem Filezilla) ou du client Jabber Psi+, et sous Linux, il cherche aussi ces fichiers de config de client FTP et Psi+, ainsi que le fichier /etc/password, les .bash_history, .mysql_history, .pgsql_history, les clés et les fichiers de config de ssh et tous les fichiers qui contiennent les mots "pass" et "access" dans leur nom.

Les utilisateurs d'OSX ne sont pas visés par ce code malicieux découvert, mais il suffirait que quelqu'un adapte ce script et ça fonctionnerait sans problème (c'est peut être déjà le cas au moment où je rédige cet article). Le pire c'est que cet exploit ne laisse aucune trace sur la machine visée. Donc méfiez-vous...

Mozilla recommande carrément de changer ses mots de passe FTP / Jabber / SSH...etc pour éviter toute mauvaise surprise. Et bien sûr, de mettre à jour le plus rapidement possible le navigateur.

Cliquez ici sur le menu "Firefox" ou "?" puis "À propos de Firefox" puis "Relancer Firefox pour mettre à jour" pour télécharger la nouvelle version du petit panda roux.

Les versions du navigateur qui ne contiennent pas PDF Viewer, comme Firefox pour Android, ne sont pas concernées par ce problème.

Cet article merveilleux et sans aucun égal intitulé : Urgent – Mettez vite à jour Firefox ! ; a été publié sur Korben, le seul site qui t'aime plus fort que tes parents.